Wenn wir in der Cybersecurity über einen Honeypot sprechen, dann meinen wir damit eine spezielle Art von Sicherheitssystem, das speziell dazu dient, Angreifer anzulocken und sie so unschädlich zu machen. Dieser Blogbeitrag bietet eine gründliche Einführung in das Thema Honeypots.

Was ist ein Honeypot und wie funktioniert er?

Ein Honeypot ist ein Computersystem, das absichtlich Schwachstellen aufweist, um potenzielle Angreifer anzulocken. Es ist quasi eine Art Köder in der digitalen Welt. Honeypots werden in Netzwerken implementiert, um potenzielle Angreifer von tatsächlichen, wertvollen Ressourcen abzulenken und um Informationen über die Angreifer und ihre Methoden zu sammeln.

Honeypots werden so konfiguriert, dass sie für einen potenziellen Eindringling besonders attraktiv erscheinen. Sie können beispielsweise so aussehen, als enthielten sie wertvolle Daten oder als wären sie Teil eines Netzwerks mit schlechter Sicherheit.

Wenn ein Angreifer auf den Honeypot zugreift, kann das Sicherheitsteam den Angreifer unbemerkt beobachten und dabei wertvolle Informationen über seine Taktiken, Techniken und Verfahren sammeln. Das ermöglicht es, zukünftige Angriffe besser vorherzusehen und abzuwehren.

Arten von Honeypots

Es gibt verschiedene Arten von Honeypots, die jeweils auf bestimmte Bedrohungen und Umgebungen zugeschnitten sind. Hier sind zwei der gebräuchlichsten Arten:

- Produktions-Honeypots: Diese sind in echten Netzwerken implementiert und dienen dazu, Informationen über tatsächliche Angriffe zu sammeln. Sie sind oft einfacher gestaltet und leichter zu verwalten, bieten aber weniger detaillierte Informationen über die Angreifer.

- Forschungs-Honeypots: Diese werden verwendet, um umfassende Informationen über Cyber-Bedrohungen zu sammeln. Sie sind komplexer und schwieriger zu verwalten, bieten aber detailliertere Informationen über Angriffsmethoden.

Honeypots im Kampf gegen Spam

Ein weiterer sehr effektiver Anwendungsbereich von Honeypots ist die Spam-Abwehr. Sie können eingesetzt werden, um Spammer zu erkennen, die versuchen, unerwünschte Nachrichten über Kontaktformulare auf Websites zu versenden.

In diesem Kontext wird häufig ein sogenannter „Formular-Honeypot“ eingesetzt. Dieser funktioniert ein wenig anders als die zuvor besprochenen Honeypots, ist aber genauso effektiv, um potenzielle Angreifer zu enttarnen.

Was ist ein Formular-Honeypot?

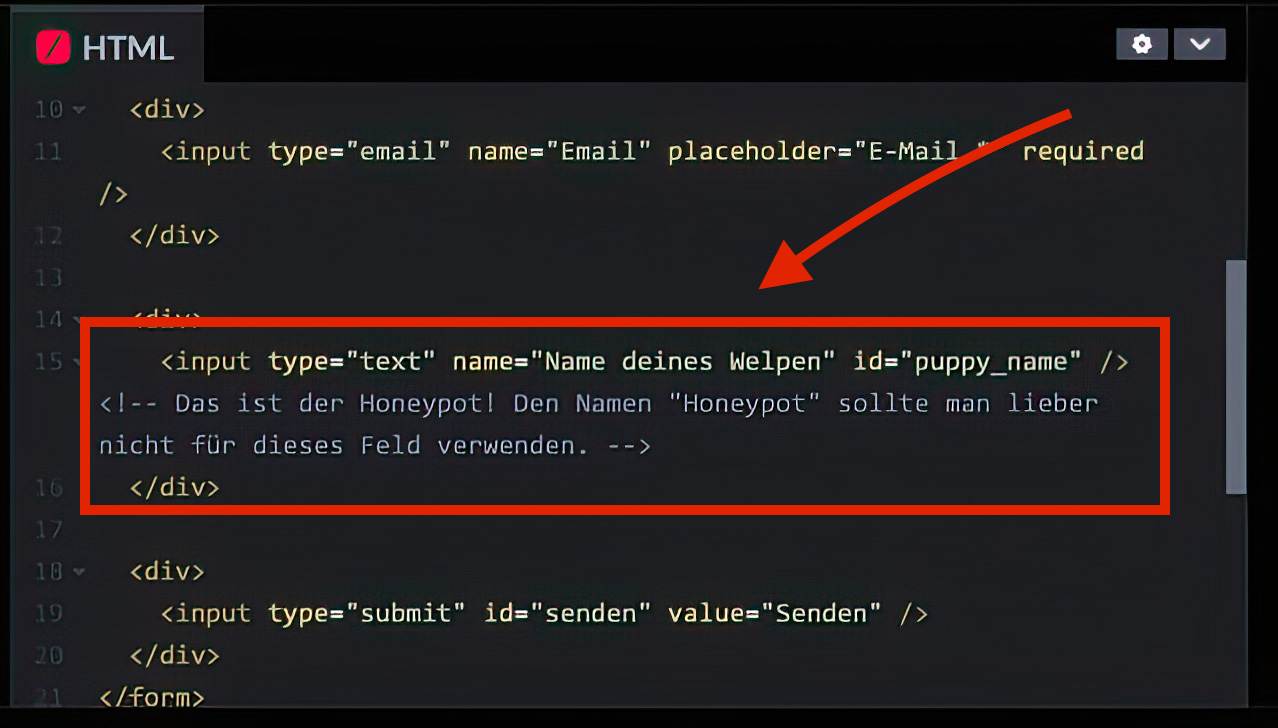

Ein Formular-Honeypot ist ein zusätzliches Feld in einem Webformular, das für normale Benutzer unsichtbar ist (beispielsweise durch Verwendung von CSS), aber für Bots sichtbar bleibt. Da ein normaler Benutzer das Feld nicht sieht, bleibt es in der Regel leer. Ein Bot, der versucht, das Formular automatisch auszufüllen, wird jedoch wahrscheinlich auch dieses unsichtbare Feld ausfüllen.

Wie funktioniert ein Formular-Honeypot?

Wenn das Formular abgesendet wird, kann der Server prüfen, ob das Honeypot-Feld ausgefüllt ist. Wenn das der Fall ist, wurde das Formular wahrscheinlich von einem Bot und nicht von einem echten Benutzer ausgefüllt. In diesem Fall kann der Server die Anfrage ablehnen oder als potenziellen Spam markieren.

Vorteile von Formular-Honeypots

Formular-Honeypots haben den Vorteil, dass sie eine nicht-intrusive Methode zur Spam-Erkennung darstellen. Im Gegensatz zu anderen Methoden, wie beispielsweise CAPTCHAs, beeinträchtigen sie nicht die Benutzerfreundlichkeit für echte Benutzer, da sie für diese nicht sichtbar sind.

Sie sind auch relativ einfach zu implementieren und können ein wirksames Werkzeug sein, um die Menge an Spam, der durch Webformulare gesendet wird, zu reduzieren.

Es ist jedoch wichtig zu beachten, dass kein Sicherheitssystem perfekt ist und Formular-Honeypots allein nicht in der Lage sind, alle Formen von Spam zu verhindern. Sie sollten als Teil einer umfassenden Sicherheitsstrategie betrachtet werden.

Problem: Angreifer umgehen Honeypots durch maschinelles Lernen

Mit den bemerkenswerten Entwicklungen in den Bereichen der Künstlichen Intelligenz (KI) und des maschinellen Lernens verfügen Cyberangreifer nun über ausgefeilte Instrumente, um Honeypots zu identifizieren und zu umgehen.

Clevere, auf KI basierende Anwendungen sind in der Lage, feine Muster und Ungewöhnlichkeiten zu entdecken, die auf die Präsenz eines Honeypot-Systems hindeuten könnten. Sie könnten beispielsweise herausfinden, dass ein System absichtlich Sicherheitslücken aufzeigt oder dass es auffällig wenig legitimen Datenverkehr gibt. Sie könnten auch das Verhalten eines Systems analysieren, um festzustellen, ob es primär dazu dient, Angriffe zu entdecken und zu dokumentieren, anstatt sie wirksam zu verhindern.

„Im Krieg ist Täuschung der Schlüssel zum Sieg.“ – Sun Tzu

Es ist von entscheidender Bedeutung, zu berücksichtigen, dass die Fähigkeiten von KI und maschinellem Lernen sowohl zur Abwehr als auch zur Durchführung von Angriffen eingesetzt werden können. Genau so, wie Sicherheitsteams KI zur verbesserten Erkennung und Abwehr von Angriffen nutzen können, können Cyberangreifer diese Technologien verwenden, um ihre Angriffsmethoden zu verfeinern und Sicherheitssysteme zu überwinden.

Das bedeutet, dass Sicherheitsteams ihre Strategien, Techniken und Verfahren ständig aktualisieren und anpassen müssen, um mit der sich ständig verändernden Bedrohungslandschaft Schritt halten zu können. Es betont auch die Notwendigkeit einer mehrschichtigen Sicherheitsstrategie, die nicht nur auf Honeypots setzt, sondern eine Vielzahl von Sicherheitsmaßnahmen beinhaltet.

Fazit

Honeypots repräsentieren ein kraftvolles und anpassungsfähiges Instrument im Kontext der Cybersicherheit. Ob sie zur Informationsgewinnung über potenzielle Angreifer, zur Umleitung von Bedrohungen von essenziellen Systemen oder zur Bekämpfung von Spam verwendet werden, spielen Honeypots eine zentrale Rolle bei der Sicherung unserer digitalen Landschaften.

Sie verkörpern einen proaktiven Sicherheitsansatz und sind effektiv darin, unbekannte Gefahren zu identifizieren und zu analysieren. Zugleich beeinträchtigen sie, wie im Falle von Formular-Honeypots, die Nutzererfahrung nicht.

Trotz ihrer vielfältigen Vorteile dürfen Honeypots dennoch nicht als Allheilmittel angesehen werden. Sie bedürfen einer sorgfältigen Verwaltung und sollten als Bestandteil einer umfassenden, mehrschichtigen Sicherheitsstrategie gesehen werden.

Es ist von zentraler Bedeutung, sich bewusst zu machen, dass das Feld der Cybersicherheit einem kontinuierlichen Wandel unterliegt. Honeypots, wie jedes andere Sicherheitsinstrument auch, müssen fortlaufend überprüft und aktualisiert werden, um den neuesten Bedrohungen gewachsen zu sein. Mit der richtigen Herangehensweise können Honeypots jedoch einen wertvollen Beitrag zur Stärkung unserer digitalen Abwehrmechanismen leisten.